2024年6月11日

国立研究開発法人情報通信研究機構(NICT)

ポイント

■ セキュリティ情報融合基盤CUREのカスタム通知機能『Watcher』を新規開発

■ IPアドレスやドメイン名など自組織に関連した情報をCUREの通知対象として設定

■ CUREから自組織関連の攻撃情報が通知可能となり、自組織のセキュリティ向上に貢献

国立研究開発法人情報通信研究機構(NICT(エヌアイシーティー)、理事長: 徳田 英幸)サイバーセキュリティ研究室は、セキュリティ情報融合基盤 “CURE”(キュア)の新機能として、カスタム通知機能『Watcher』(ウォッチャ)を開発しました。WatcherにIPアドレスやドメイン名など、自組織に関連した情報を通知対象として設定することで、CUREの保有する膨大な情報の中から自組織関連の攻撃情報などが通知可能となり、CUREを活用した自組織のセキュリティ向上が期待できます。

CURE Watcherについて、2024年6月12日(水)~14日(金)に幕張メッセで開催される「Interop Tokyo 2024」で動態展示を行います。また今後、サイバーセキュリティ分野の産学官連携拠点「CYNEXアライアンス」の参画組織への機能提供も予定しています。

背景

NICTはサイバー攻撃の実態把握のため、セキュリティ情報融合基盤“CURE”を開発し、サイバーセキュリティ関連情報の大規模集約を行ってきました。CUREは膨大な観測情報(Artifact)や分析情報(Semantics)を蓄積していますが、それらの情報を様々な組織がどのようにしてセキュリティ向上にいかすかが課題でした。

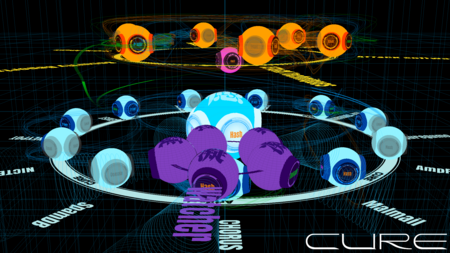

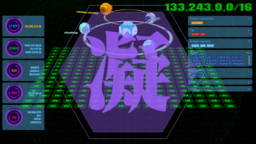

【画像:https://kyodonewsprwire.jp/img/202406101954-O3-wP7Xjuo2】

中央水色の球体がCURE本体、青色と橙色の小球体はそれぞれ観測情報(Artifact)と分析情報(Semantics)を格納するデータベース。CURE Watcherは紫色の5つの小球体で構成され、それぞれが異なる通知対象を観測している。

今回の成果

今回、CUREの新機能としてカスタム通知機能『Watcher』(ウォッチャ)を開発しました(図1参照)。WatcherにIPアドレスやドメイン名など自組織に関連した情報を通知対象として設定しておくと、それらの情報がCUREの中に現れた際に自組織宛てに即時通知が行われます。

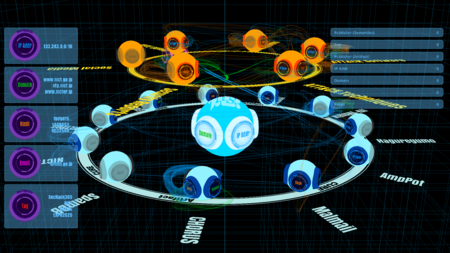

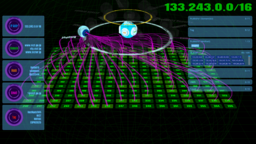

【画像:https://kyodonewsprwire.jp/img/202406101954-O2-467ee0Of】

Watcherの5つの小球体が散開し、左側のウィンドウ内で各Watcherの通知対象として設定されている情報が表示されている。

Watcherの通知対象として設定できる情報は、IPアドレス(IP Addr)、ドメイン名(Domain)、ハッシュ値(Hash)、メールアドレス(Email)、キーワード(Tag)の5種類です(図2参照)。

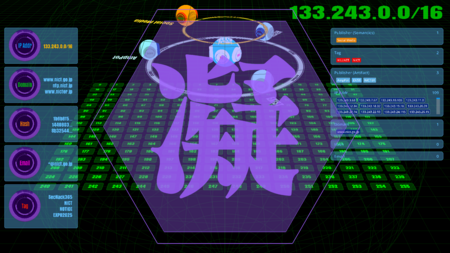

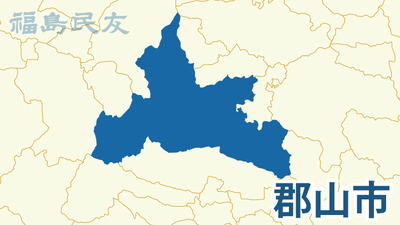

【画像:https://kyodonewsprwire.jp/img/202406101954-O1-7MxRnSd2】

通知対象に合致した情報がCUREに新たに登録されると「凝」アイコンが表示され、右側のウィンドウに検知された情報が表示される。

例えば、Watcherに自組織が使用しているIPアドレスの範囲を設定しておくと、そのうちの1つがCUREの収集している悪性IPアドレスリストに載った際に、自組織に通知が行われます(図3参照)。これは、自組織のIPアドレスが何らかの原因でサイバー攻撃に加担させられた結果、悪性判定された可能性があり、そのIPアドレスについて自組織内で早急な調査が必要となります。

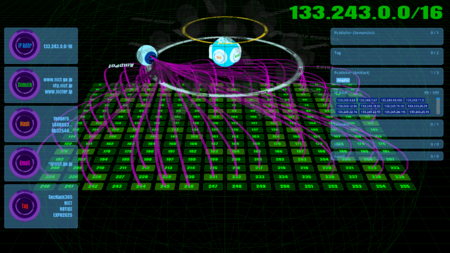

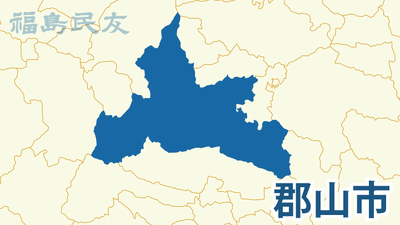

【画像:https://kyodonewsprwire.jp/img/202406101954-O4-e6556p73】

AmpPotによって自組織のドメインに対するDRDoS攻撃を検知した様子。多数のIPアドレス宛てに絨毯爆撃型攻撃が仕掛けられていることが分かる。

また、Watcherに自組織のドメイン名を設定しておくと、CUREの情報源のAmpPotがそのドメイン宛てのDRDoS攻撃を検知した際に、自組織(=被害組織)に通知が行われます(図4参照)。DRDoS攻撃のような大量通信による攻撃は被害組織単体では原因の切分けが難しいため、外部からの通知は攻撃の早期検知と対処方針の決定に役立ちます。

これ以外にも、ハッシュ値は自組織に届いたマルウェアがCUREの情報源のハニーポットで捕獲されているかどうかや、セキュリティベンダのレポートに掲載されていないかの確認などに使えます。メールアドレスは自組織で使用しているメールアドレスが、外部サービスからの漏えい情報に含まれていた際の検知などに役立ちます。タグは攻撃グループによるSNSでの自組織へのDDoS攻撃宣言の検知や、自組織の製品やサービスがセキュリティレポートで言及されていないかの確認などに使えます。

CURE Watcherによって、CUREに蓄積された膨大な情報の中から、自組織関連の攻撃情報などが通知可能となり、CUREを活用した自組織のセキュリティ向上が期待できます。

CURE Watcherについて、2024年6月12日(水)~14日(金)に幕張メッセで開催される「Interop Tokyo 2024」で動態展示を行います。

今後の展望

CUREはサイバーセキュリティ分野の産学官連携拠点「CYNEXアライアンス」の参画組織向けに開放されており、新機能CURE Watcherも順次利用可能にしていく予定です。

関連する過去のNICTの報道発表

・「セキュリティ情報融合基盤“CURE”を開発」 2019年6月6日

https://www.nict.go.jp/press/2019/06/06-1.html

・「セキュリティ情報融合基盤 “CURE” を機能強化!」 2020年10月27日

https://www.nict.go.jp/press/2020/10/27-1.html

・「セキュリティ情報融合基盤 “CURE” のデータエンリッチメント機能を開発」 2022年6月14日

https://www.nict.go.jp/press/2022/06/14-1.html